En 2022, la France a été le deuxième pays au monde avec la plus haute densité de violation de données avec 23 451 violations pour 100 000 habitants et plus de 15 000 000 de violations*au total. La France représente donc une cible de choix en termes de cyberattaques.

La donnée est aujourd’hui considérée comme un actif stratégique et la protéger est un enjeu majeur.

Si l’on a beaucoup parlé des données personnelles depuis l’application du RGPD en 2018, il est essentiel de protéger ses données sensibles, celles dont la diffusion est classée, mais aussi tout type de données confidentielles pour le bon fonctionnement de votre organisation.

Pour cela, chaque entreprise met en place ses plans d’action de lutte contre les cybermenaces et de sécurisation de son système d’information. Il existe des guides et des normes, qui éditent des règles à suivre afin de maximiser la sécurité vos systèmes d’informations.

Par exemple, l’ANSSI a édité un guide d’hygiène informatique qui constitue une bonne base (et probablement le guide de chevet de tout directeur informatique !) avec une liste de 42 mesures concrètes à mettre en place pour sécuriser son système d’informations.

Quand on maitrise le risque, on maitrise sa sécurité.

Mais dans beaucoup de projets technologiques, il est pertinent et plus performant de sous-traiter une partie des tâches qui ne sont pas notre cœur de métier.

C’est le cas également dans les projets Data, notamment pour faire face à la pénurie de compétences, l’urgence des projets, ou le besoin de technologies spécifiques…

Alors, comment faire lorsque l’on sous-traite tout ou partie du traitement de ses données ? Comment sécuriser sa chaine d’approvisionnement IT lorsque l’on transfère les risques ?

La sécurisation de sa chaine d’approvisionnement IT est un défi de taille pour les DSI et peut s’avérer complexe lorsque l’interconnexion des systèmes IT et le niveau de sous-traitance sont importants.

Nous avons décrypté dans cet article quelques conseils qui visent à vous aider à identifier les bonnes pratiques lorsque l’on sous-traite une partie de son projet Data avec un acteur externe à son entreprise.

1) Cyber-souveraineté : faire appel à des sous-traitants français

La Cyber-souveraineté est un des composants de la cybersécurité et vise à privilégier des sous-traitants et des offres technologiques françaises.

Quand on parle de cybersécurité, on pense souvent à sécuriser « l’intérieur » de son système d’information, mais cela reste insuffisant si on laisse entrer n’importe qui dans son système !

Privilégier des technologies françaises, notamment en matière de traitement de données apporte de nombreux avantages.

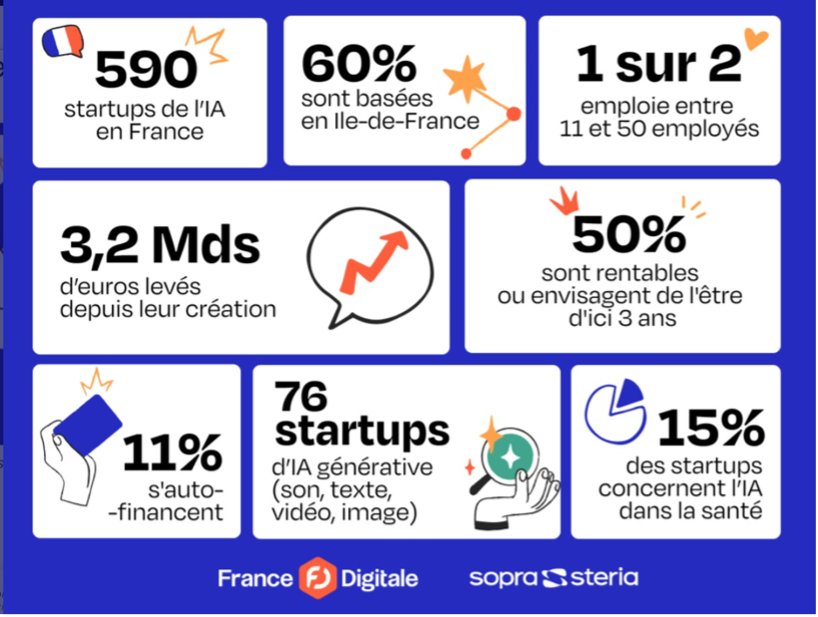

Tout d’abord, l’écosystème Data en France est particulièrement dynamique, comme en témoigne le dernier mapping de la France Digitale. Il ne devrait pas être trop difficile de trouver un sous-traitant qui réponde à vos besoins.

Ensuite, si vous traitez des données sensibles, confidentielles ou personnelles, vous prenez ainsi moins de risques de voir votre sous-traitant être soumis au Cloud Act. Vous vous prémunissez donc d’être dans l’obligation de fournir vos données aux autorités américaines.

Enfin, en soutenant les technologies françaises, vous participez à l’effort de financement des innovations françaises et contribuez à créer un cercle vertueux de performance Data « à la française ». Plus de financement, c’est plus de moyens et plus de performance, accessible à toutes les organisations qui utilisent ces offres technologiques françaises !

2) Le Cloud : oui mais le Cloud souverain !

Cloud or not cloud ?

Lorsque l’on parle de sécurisation des données, se pose très généralement la question de stocker ses données on-premise, dans des lieux sécurisés, ou de s’autoriser un stockage dans le Cloud, qui offre de nombreux avantages (notamment en termes de vitesse de calculs dans le traitement de ses données).

Évidemment, si vos données sont sensibles ou classifiées, vos données ne devront pas sortir de vos locaux et vous privilégierez un hébergement on-premise, c’est-à-dire sur vos serveurs.

Pour des données confidentielles à votre organisation, des données personnelles ou tout autre type de données, vous pouvez très bien les héberger dans le Cloud, mais privilégiez le Cloud souverain. En effet, la règlementation sur la protection des données est différente selon que vous vous trouvez en Europe ou aux Etats-Unis. Dans le cadre par exemple du traitement de données à caractère personnel, ce seront par exemple les différences que l’on peut trouver entre le Cloud Act (USA) et le RGPD (Europe). Aussi, opter pour des solutions hébergées en Europe est une première solution pour éviter que vos données soit interceptée par les Etats-Unis. Plus encore, l’ANSSI recommande aux organisations soucieuses de garantir la sécurité de leurs données, d’utiliser les solutions disposant de son visa de sécurité : le label SecNumCloud. La liste des hébergeurs est disponible et mise à jour régulièrement par l’ANSSI.

L’idéal est de pouvoir sélectionner un sous-traitant capable de faire les deux. Cela permettra, selon les projets et leur confidentialité, de privilégier une des deux options.

3) Limiter l’accès aux données

Si vous disposez d’informations que vous souhaitez protéger, il est primordial de limiter l’accès à ces données aux seules personnes qui ont besoin de les connaître.

Dressez dans un premier temps la liste des personnes qui ont besoin d’avoir cette information en interne et assurez-vous que seules ces personnes auront accès à ces données. La limitation des accès à certaines données doit être un pan entier de votre stratégie de gouvernance des données.

Cette gouvernance doit être également applicable à vos sous-traitants. Assurez-vous de connaitre et de contractualiser la liste des personnels qui ont le droit de traiter et voir vos données. Cela limitera largement le risque de diffusion et d’interception de vos données.

Dans le choix de logiciels, il est préférable de vous équiper de logiciels qui vous permettent de cloisonner les différentes données. Par exemple, si vous avez besoin de traiter, de mettre en qualité et d’analyser vos données, le logiciel Invenis vous permet de gérer les accès aux données et le « besoin d’en connaître » afin que la confidentialité des données soit respectée, même au sein d’une même organisation.

4) Bonus : limiter le Shadow IT

Selon une étude de Gartner datant de 2023*, 41% des salariés admettent utiliser des solutions informatiques sans l’accord de leur DSI en 2022. En parallèle, Gartner indiquait en 2020 qu’un tiers des attaques informatiques cibleraient le Shadow IT.

Il est donc très important d’acculturer et communiquer au sein de toutes les équipes de votre organisation sur les risques liés aux cyber-attaques et prodiguer en interne des consignes très claires visant à protéger vos chaines d’approvisionnement IT.

Pour cela, il faut bannir absolument le Shadow IT et communiquer auprès des équipes sur les process d’installation d’outils. En tant que DSI, vous devez être informé de tous les logiciels installés sur les ordinateurs de toute l’organisation et vous devez acculturer toutes les équipes pour qu’elles aient les bons réflexes. Pas simple quand l’on sait que le Shadow IT est un phénomène massif dans les organisations.

La communication entre les besoins métiers et la DSI est clé : bien comprendre les besoins des métiers vous permettra d’être réactif et d’apporter des solutions pérennes et fiables pour éviter le Shadow IT.

Avec ces quelques mesures, vous mettez toutes les chances de votre côté pour sécuriser vos données et initier un plan de sécurisation de votre chaine d’approvisionnement IT.

Pour en savoir plus, n’hésitez pas à nous contacter :

Et pour en savoir plus sur les capacités de traitement de données sensibles d’Invenis, retrouvez notre interview sur France 24.

Sources :

- https://www.crucial.fr/articles/external-ssd/data-loss-cyber-crime-in-numbers#:~:text=Avec%2032%20%25%20d’attaques%20par,attaques%20pour%20100%20000%20habitants.